Самит Джавери, главный маркетолог Azure

По мере перехода на цифровые технологии и их развития растут и ожидания клиентов. Предполагается, что предприятия будут обеспечивать непрерывную работу за счет частого выпуска обновлений с защитой от ошибок, тогда как пользовательская база будет оставаться неизменной. Это будет стоить немалых усилий, поскольку страны и правительства вводят новые, более строгие меры безопасности для защиты данных.

Итак, как предприятия могут осуществлять поставки быстрее, придерживаясь установленных ранее стандартов управления, безопасности и соответствия в условиях пандемии, которая вынудила сотрудников работать удаленно?

Согласно отчету Enterprise DevOps 2020-2021, 80% сотрудников опрошенных предприятий заявили, что они сделали «shifting-left», или же перешли на автоматизацию управления, безопасности и соответствия требованиям на ранних этапах жизненного цикла разработки программного обеспечения (SDLC). Эти предприятия не только автоматизируют рабочие процессы сборки и выпуска, но и придерживаются принципа «everything-as-code». Этот означает, что не только конфигурации инфраструктуры и конвейеры выпуска, но и политики соответствия и безопасности написаны «в виде кода».

Помня об этом, мы продолжаем дорабатывать и обновлять наш веб-сервис GitHub, добавляя в него новые методики проверки. В Microsoft Ignite мы анонсировали новые сценарии GitHub для Azure, которые мы добавили в наш постоянно расширяющийся каталог интеграций с Azure и GitHub. Вскоре появятся и другие. GitHub Actions для Azure позволяет развертывать несколько служб одновременно – от веб-приложений и бессерверных функций до Kubernetes. Сюда также включены базы данных SQL и MySQL в Azure. В конечном счете мы помогаем предприятиям оставаться устойчивыми, обеспечивая им необходимую гибкость при создании автоматизированного рабочего процесса управления вашим SDLC.

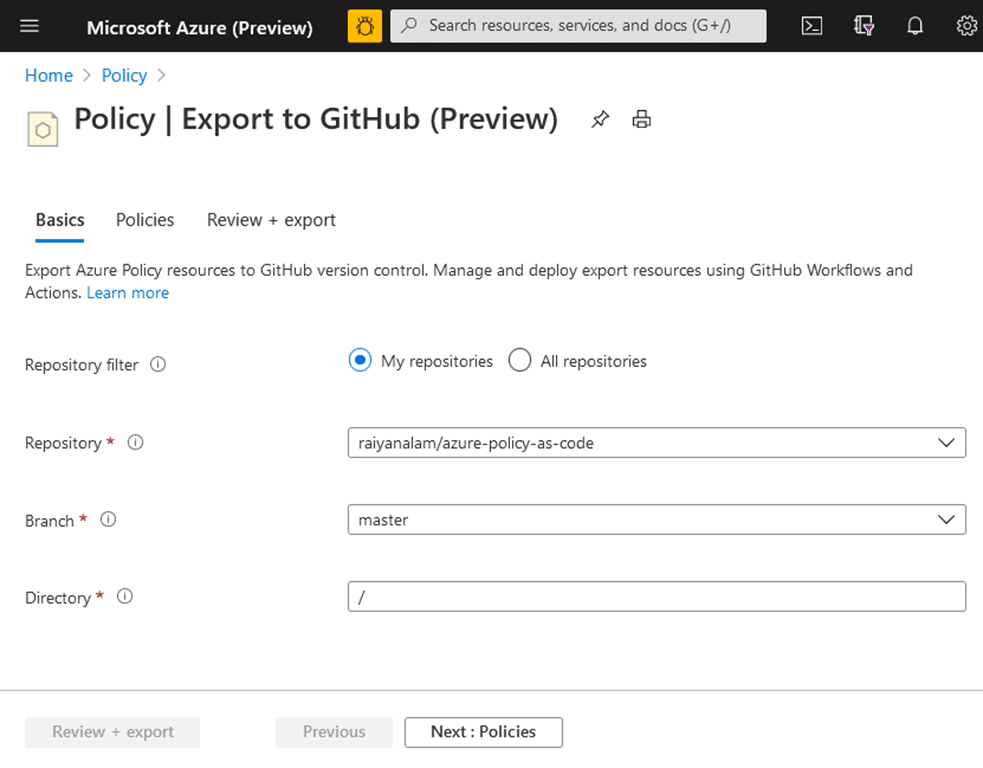

Управление политикой Azure «как кодом» в GitHub

По мере того, как вы совершенствуете свою методику управления облаком, растет потребность в переходе от ручного управления каждой политикой на портале Azure к чему-то более контролируемому, общему и повторяемому в масштабе предприятия. Мы объявляем, что усовершенствовали систему интеграции между политикой Azure и GitHub, чтобы упростить вашу работу с облаком. Теперь вы можете легко экспортировать политики Azure в репозиторий GitHub всего несколькими кликами. Все экспортированные политики будут храниться в виде файлов на GitHub. Затем вы можете отслеживать внесенные изменения при помощи «Управления версиями» и синхронизировать изменения файла политики с политикой Azure с помощью функции «Управление политикой Azure».

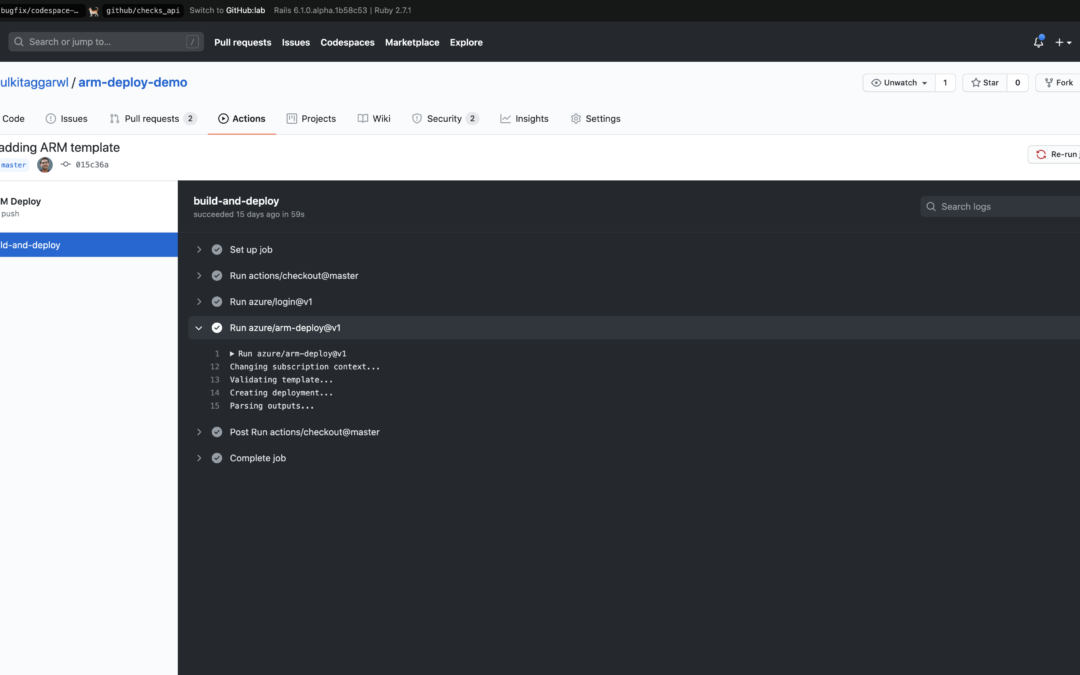

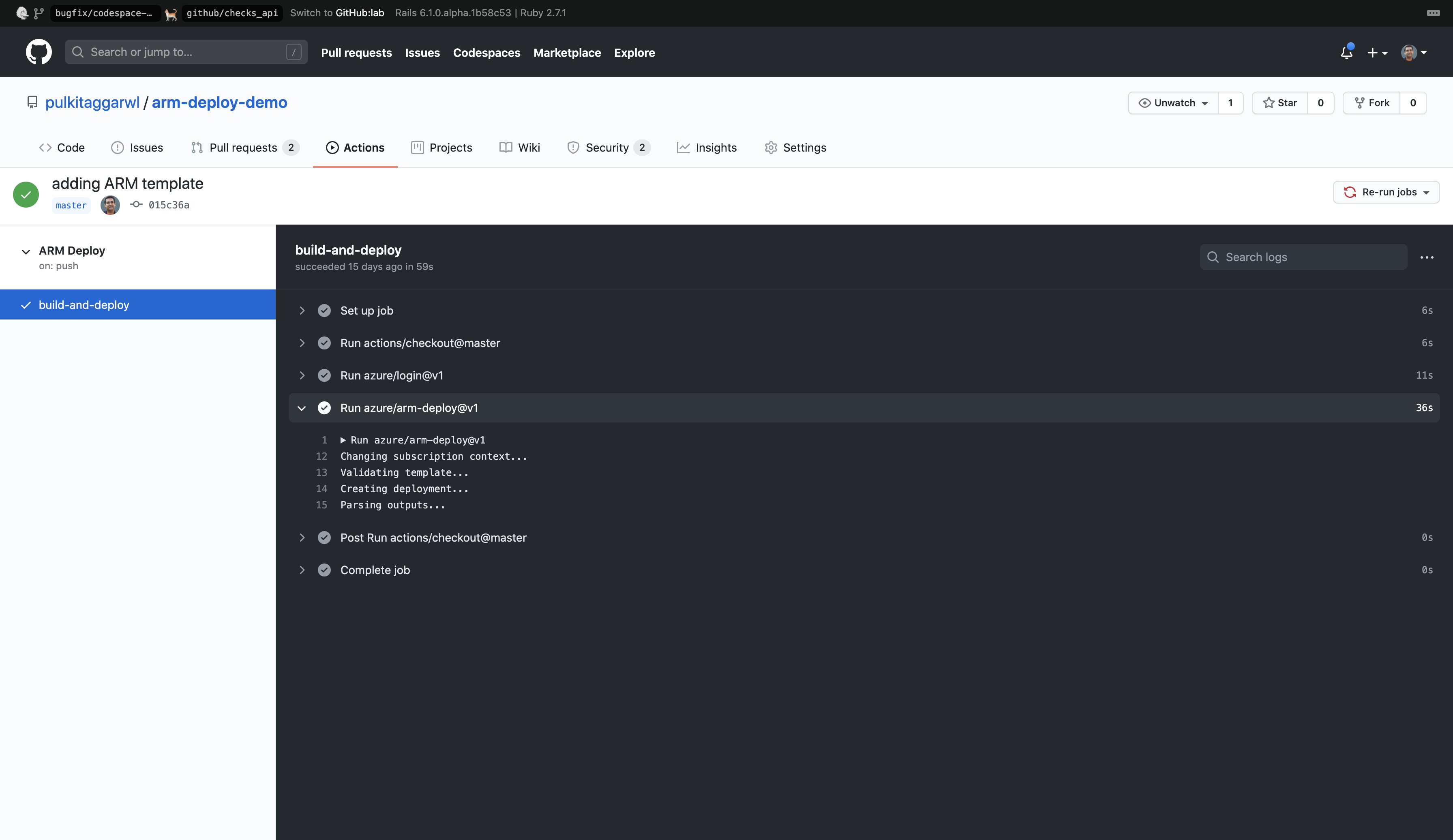

Развертывание инфраструктуры ARM в виде кода

С переходом в облако многим предприятиям необходимо многократно развертывать свои решения в облаке, сохраняя надежность своей инфраструктуры. Чтобы решить эту задачу, вы можете автоматизировать развертывание, определив инфраструктуру, которая должна быть развернута в виде кода, с помощью шаблонов Azure Resource Management (ARM). Мы создали функцию «Развернуть шаблон диспетчера ресурсов Azure». С ее помощью вы можете автоматизировать рабочий процесс для развертывания шаблонов ARM и управления ресурсами Azure. Ее также можно использовать для развертывания шаблонов ARM в любой области – группа ресурсов, подписка или группы управления.

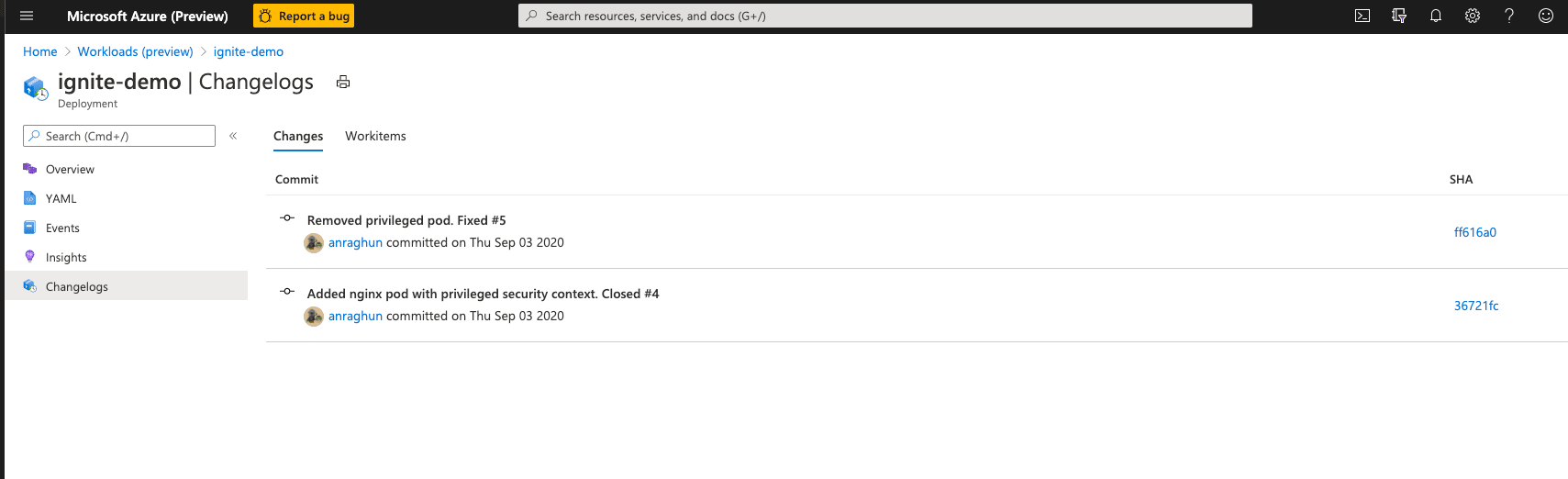

Отслеживание изменений Kubernetes от портала Azure к GitHub

Функция «Развертывание в кластере Kubernetes» была усовершенствована, что дает возможность включить внесение всех изменений в специальный журнал на портале Azure для отслеживания любого развертывания, выполненного в кластере службы Azure Kubernetes. В данную категорию входят как конкретные соглашения, так и отдельные рабочие процессы GitHub.

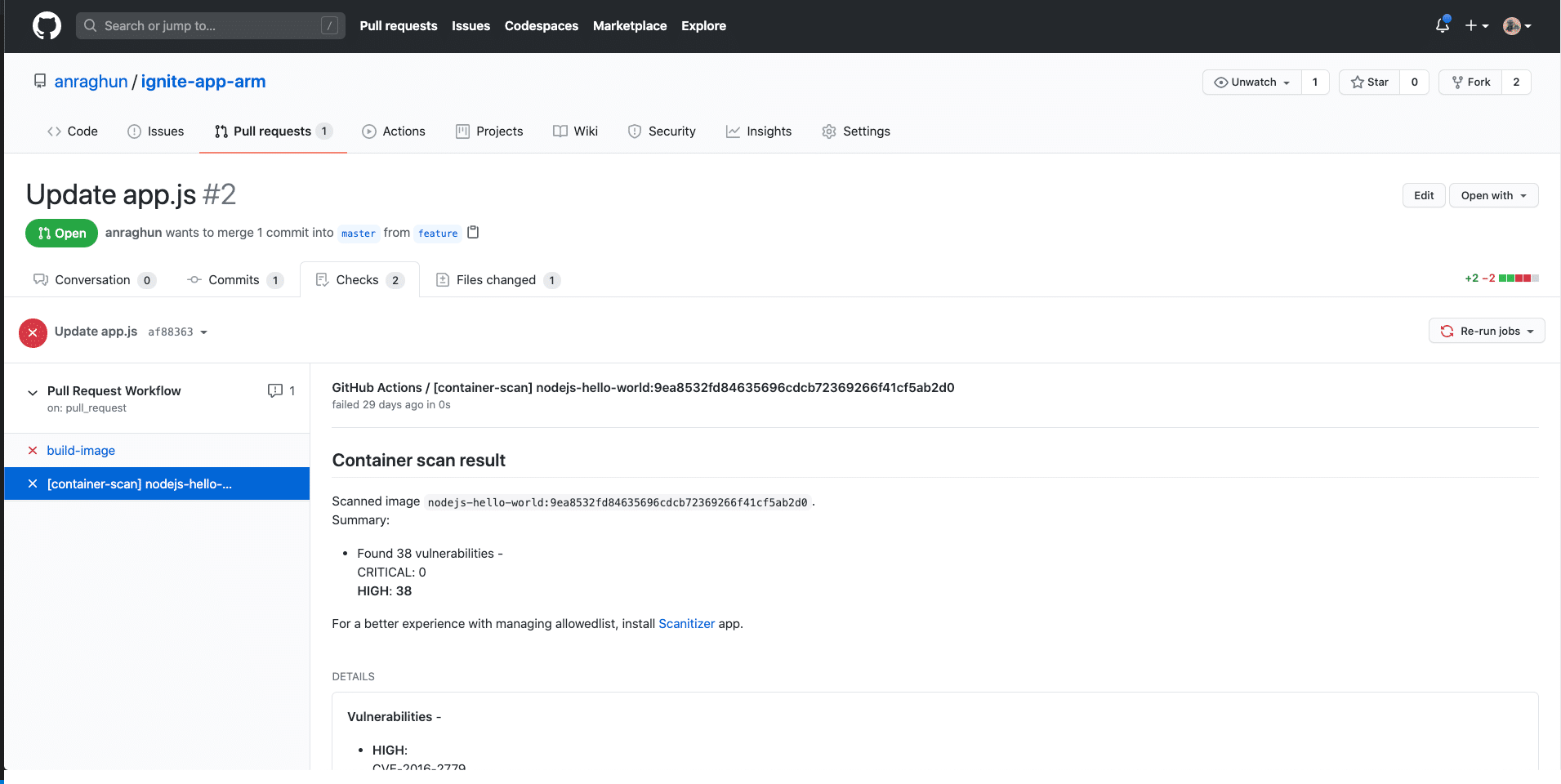

Сканирование образов контейнеров в рамках рабочих процессов Pull Request

Теперь вы можете добавить действие сканирования контейнера в свои рабочие процессы и добавить дополнительные проверки для защиты образов Docker, созданных в рамках рабочих процессов командной строки (CI) или запроса на извлечение (PR). Это помогает разработчикам выявлять распространенные уязвимости в своих образах Docker, а также исключить возможность возникновения проблем перед отправкой в реестр контейнеров или при развертывании в контейнерном веб-приложении или кластере Kubernetes.