Соавторами этого поста являются Гопикришна Каннан, главный менеджер по программам Azure Networking, и Сурен Джамияна, менеджер Azure Networking.

Azure Premium представляет возможности брандмауэра нового поколения, необходимые для высокочувствительных и регулируемых сред. Новая версия дает пользователям следующие возможности:

- Проверка TLS. Брандмауэр завершает исходящие и восточно-западные соединения через протокол защиты транспортного уровня. Проверка входящего TLS поддерживается вместе со шлюзом приложений Azure, обеспечивающим сквозное шифрование. Брандмауэр Azure выполняет дополнительные функции безопасности и повторно шифрует трафик, который отправляется в исходное место отправки.

- IDPS. Система обнаружения и предотвращения вторжений (IDPS) на основе сигнатур, позволяющая быстро обнаруживать атаки путем поиска определенных шаблонов, таких как последовательности байтов в сетевом трафике или известные последовательности инструкций, используемые вредоносным ПО.

- Веб-категории. Позволяет администраторам фильтровать исходящий трафик на основе категорий. Сюда можно отнести социальные сети, поисковые системы, азартные игры и т. д. Это сокращает время, затрачиваемое на управление отдельными доменными именами и URL-адресами. Эту функцию также имеет стандартный брандмауэр Azure, работающий только с полностью определенными именами доменов.

- Фильтрация URL-адресов. Позволяет администраторам фильтровать исходящий доступ к определенным URL-адресам, а не только к полностью определенным доменным именам. Эта функция работает как для обычного текста, так и для зашифрованного трафика, если включена проверка TLS.

Azure Premium использует политику для централизованного управления брандмауэрами с помощью специального диспетчера Azure. Начиная с последней версии все новые функции можно настроить только с помощью политики межсетевого экрана. Сюда входит проверка TLS, IDPS, фильтрация URL-адресов, веб-категории и многое другое. Правила брандмауэра (классические) продолжают поддерживаться и могут использоваться для настройки имеющихся функций стандартного брандмауэра. Политикой брандмауэра можно управлять как независимо, так и с помощью диспетчера брандмауэра Azure. Использование политики, связанной с одним межсетевым экраном, бесплатно.

Создание нового брандмауэра премиум-класса

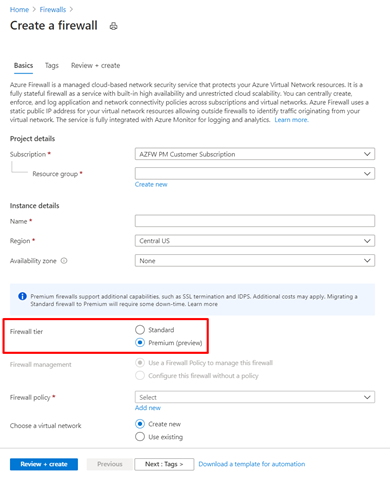

Чтобы воспользоваться вышеперечисленными возможностями, необходимо создать новый брандмауэр премиум-класса. Это можно сделать на портале Azure, как показано на изображении ниже.

Вы можете решить, создавать ли новую политику для этого брандмауэра или использовать существующую, после чего прикрепить ее к брандмауэру. Брандмауэр Premium полностью совместим со стандартными и расширенными политиками. Однако вы должны использовать политику Premium, если хотите использовать новые расширенные возможности, такие как TLS Inspection, IDPS и т. д.

Проверка TLS

Протокол защиты транспортного уровня (TLS), ранее известный как Secure Sockets Layer (SSL), представляет собой стандартную технологию безопасности для создания зашифрованного соединения между клиентом и сервером. Это гарантирует, что все данные, передаваемые между клиентом и сервером, остаются конфиденциальными и зашифрованными.

Брандмауэр Azure Premium перехватывает и проверяет TLS-соединения с помощью полной расшифровки сетевых соединений, выполняет необходимые дополнительные функции безопасности и повторно шифрует трафик, который отправляется в исходное место назначения.

Выполнение проверки TLS с помощью брандмауэра Azure Premium дает несколько преимуществ:

- Улучшенная видимость: журналы и метрики доступны для всего расшифрованного трафика.

- Фильтрация URL-адресов: URL-адрес, в отличие от FQDN, недоступен для брандмауэра, когда трафик зашифрован. URL-адреса обеспечивают более строгую фильтрацию исходящего трафика для доменов, общих для разных клиентов (например, OneDrive.live.com).

- IDPS: хотя некоторые методы обнаружения могут применяться для зашифрованного трафика, проверка TLS важна для улучшения возможностей IDPS.

Возможность проверки TLS брандмауэра Azure Premium – идеальное решение для следующих случаев:

- Завершение исходящего TLS.

- Завершение TLS Spoke to Spoke (Восток-Запад).

- Завершение входящего TLS на шлюзе приложений. Брандмауэр можно развернуть за шлюзом приложений и проверять расшифрованный трафик.

Вышеперечисленные варианты позволяют клиентам использовать модель «нулевого доверия» и полную сегментацию сети в своих развертываниях посредством сквозного шифрования.

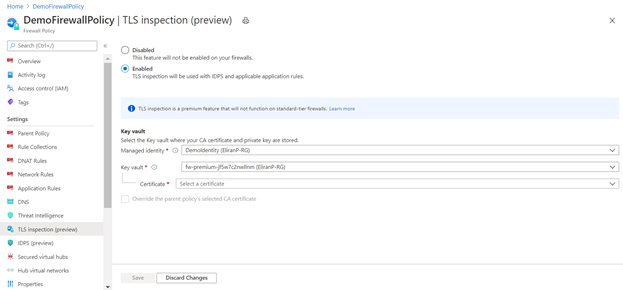

Чтобы включить проверку TLS в брандмауэре Premium, установите флажок в положение «Включить», выберите свой сертификат CA в Azure Key Vault и настройте политику брандмауэра Azure, как показано на изображении ниже.

Azure Key Vault – это управляемое платформой хранилище секретов, которое можно использовать для защиты секретов, ключей и сертификатов TLS / SSL. Брандмауэр Azure Premium поддерживает интеграцию с Key Vault для сертификатов серверов, прикрепленных к политике брандмауэра.

Вы можете создать или повторно использовать существующее управляемое удостоверение, назначенное пользователем, которое брандмауэр Azure использует для получения сертификатов из Key Vault от вашего имени.

В типичном развертывании могут использоваться сертификаты трех типов:

- Сертификат корневого ЦС (корневой сертификат). Самозаверяющий центр сертификации, который может выдавать несколько промежуточных сертификатов CA, которые, в свою очередь, могут выдавать несколько сертификатов в виде древовидной структуры. Корневой сертификат – это самый верхний сертификат дерева.

- Промежуточный сертификат CA (сертификат CA). Когда сервер предоставляет сертификат клиенту, например, вашему веб-браузеру, во время соединения SSL/TLS, клиент пытается проверить подпись по списку «известных хороших» подписантов. В веб-браузеры обычно изначально включены списки центров сертификации хостов. Если центр отсутствует в списке, как в случае с некоторыми сайтами, которые подписывают свои собственные сертификаты, браузер предупреждает пользователя, что сертификат не подписан признанным центром, и запрашивает у пользователя, согласен ли он продолжить вход на непроверенный сайт.

- Сертификат сервера (сертификат веб-сайта). Сертификат, связанный с определенным доменным именем. Если у веб-сайта есть действующий сертификат, это означает, что центр сертификации предпринял шаги для проверки принадлежности веб-адреса этой организации. Когда вы вводите URL-адрес или переходите по ссылке на защищенный веб-сайт, ваш браузер проверяет сертификат на наличие следующих характеристик:

- Адрес веб-сайта совпадает с адресом в сертификате.

- Сертификат подписан центром сертификации, который браузер распознает как «доверенный» центр.

Как показано на приведенном изображении, Azure Firewall Premium может перехватывать исходящий трафик HTTP/S и автоматически создавать сертификат сервера для www.website.com. Он создается с использованием сертификата промежуточного центра сертификации, предоставленного клиентом. Браузер конечного пользователя и клиентские приложения должны доверять сертификату корневого ЦС вашей организации или сертификату промежуточного ЦС, чтобы эта процедура работала.

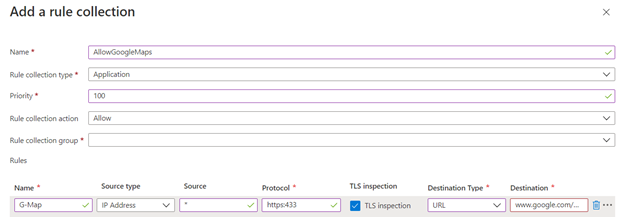

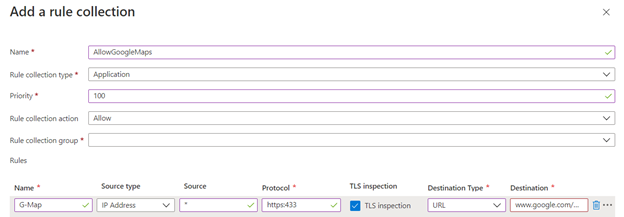

После завершения настройки TLS Inspection вы можете определить новые правила приложения, в которых будет выполняться проверка TLS, как показано на изображении ниже.

IDPS

Система обнаружения и предотвращения сетевых вторжений (IDPS) позволяет отслеживать сетевую активность на предмет вредоносных действий, регистрировать информацию об этих действиях, сообщать о них и, при необходимости, пытаться заблокировать доступ.

Брандмауэр Azure Premium предоставляет IDPS на основе сигнатур, что позволяет быстро обнаруживать атаки путем поиска определенных шаблонов, таких как последовательности байтов в сетевом трафике или заранее известные последовательности инструкций, используемые вредоносными программами. Эта функция работает для всех портов и протоколов. При работе с исходящим HTTPS-трафиком лучше всего использовать включенное завершение TLS. Для входящего HTTPS-трафика рассмотрите возможность использования его вместе с Azure WAF.

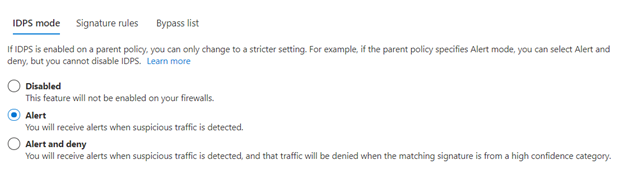

Чтобы настроить IDPS в вашем брандмауэре Premium, включите его, выбрав требуемый режим, как показано на изображении ниже. Вы можете дополнительно настроить режим IDPS для каждого идентификатора подписи, чтобы отключить «зашумленные» подписи или переместить их только в режим оповещения. Вы также можете настроить список исключений, чтобы пропустить обнаружение для определенных сегментов сети, если этого требует ваша организация.

Веб-категории

Веб-категории в политике брандмауэра Azure позволяют администраторам разрешать или запрещать доступ пользователей к Интернету на основе категорий. Это касается социальных сетей, поисковых систем, онлайн азартных игр и т. д. Таким образом, сокращается время, затрачиваемое на управление отдельными полностью определенными именами доменов и URL-адресами.

Вы можете использовать веб-категории в качестве типа назначения для правил приложения как в SKU брандмауэра Azure Standard, так и в SKU брандмауэра Azure Premium. Основное отличие состоит в том, что SKU Premium более точно настроен для категоризации трафика на основе полного URL-адреса с помощью проверки TLS, тогда как стандартный SKU классифицирует трафик на основе FQDN. Администраторы могут использовать веб-категории для ведения журнала и отслеживания использования Интернет-трафика организацией. Эта функция также полезна для работы в домашних условиях и при просмотре веб-страниц на основе клиентов, таких как виртуальный рабочий стол Windows или протокол удаленного рабочего стола (RDP).

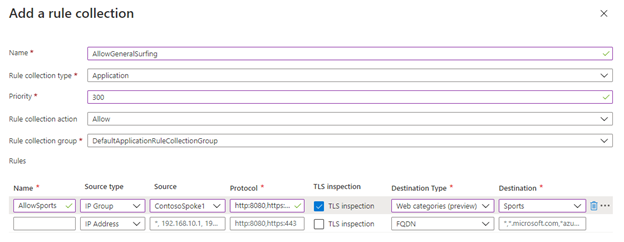

На изображении ниже показаны правила приложения политики брандмауэра Azure, использующие веб-категории в качестве типа назначения.

URL-фильтрация

С помощью фильтрации URL-адресов администраторы могут фильтровать исходящий доступ к определенным URL-адресам, а не только к полностью определенным доменным именам. Эта возможность работает как для обычного текста, так и для зашифрованного трафика, если включено завершение TLS.

Эту функцию также можно использовать в сочетании с веб-категориями для «расширения» данной категории путем добавления дополнительных URL-адресов, когда это необходимо, или для разрешения/запрета доступа к URL-адресам в интрасети вашей организации.

Когда URL-адрес используется в качестве типа назначения, вы можете использовать звездочку в качестве подстановочного знака слева и справа от URL-адреса, но не посередине, как показано в следующих примерах:

- URL = *. Contoso.com будет соответствовать как www.contoso.com, так и any.contoso.com.

- URL = www.contoso.com / test / * будет соответствовать www.contoso.com/test/anything.

Обновления политики брандмауэра

В новой версии брандмауэра был добавлен новый уровень политики для конфигурации Firewall Premium, а также интегрированный интерфейс на странице ресурсов брандмауэра Azure.

Политика межсетевого экрана бывает двух уровней – Standard и Premium. По умолчанию все политики, созданные до этого выпуска, являются стандартными. Политики уровня Standard могут быть связаны со стандартным брандмауэром Azure и могут быть унаследованы политиками уровня Premium. Наследование упрощает совместное использование конфигураций между развертываниями брандмауэров Azure Standard и Azure Firewall Premium.

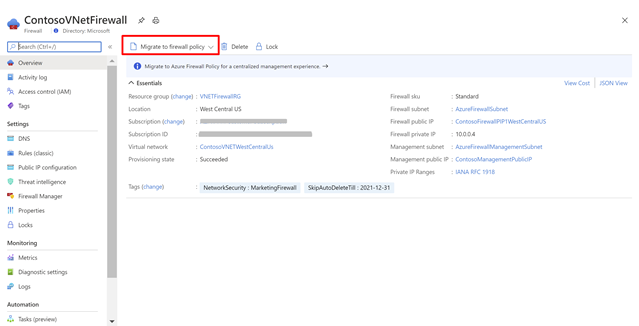

Теперь вы можете создать и связать политику брандмауэра во время его создания на портале Azure. Правила Firewall Classic продолжают поддерживаться и могут использоваться для настройки функций, существовавших до вышеупомянутого обновления. Однако рекомендуется перейти на новую политику брандмауэра, чтобы получить возможность использовать новые возможности тестовой версии. Брандмауэры Azure, настроенные с помощью классических правил, можно легко перенести в политику брандмауэра с помощью соответствующего параметра на странице ресурсов брандмауэра Azure. Переход на политику брандмауэра не происходит незамедлительно, но рекомендуется делать это в то время, когда работает служба поддержки. Уровень «стандартной политики брандмауэра» является общедоступным и обеспечивает полное SLA.

Помимо поддержки расширенной конфигурации, есть несколько преимуществ, предоставляемых политикой межсетевого экрана, включая централизованное управление с помощью Firewall Manager, повторное использование конфигурации через наследование и привязку политики более чем к одному межсетевому экрану Azure, настраиваемый RBAC для интеграции конвейера CI/CD и многое другое.