Многие банки сегодня все еще полагаются на «замковый» подход, также известный как «защита периметра» для обеспечения безопасности данных, которые могут подвергнуться атакам злоумышленников. Подобно средневековым замкам, защищенным каменными стенами, рвами и воротами, банки, использующие охрану периметра, вкладывают значительные средства в укрепление своей сети брандмауэрами, прокси-серверами и другими средствами предотвращения вторжений. Безопасность периметра защищает точки входа и выхода в сеть, проверяя пакеты данных и идентификационные данные пользователей, которые входят и выходят из сети организации, а затем дает уверенность, что работа внутри этого самого периметра относительно безопасна.

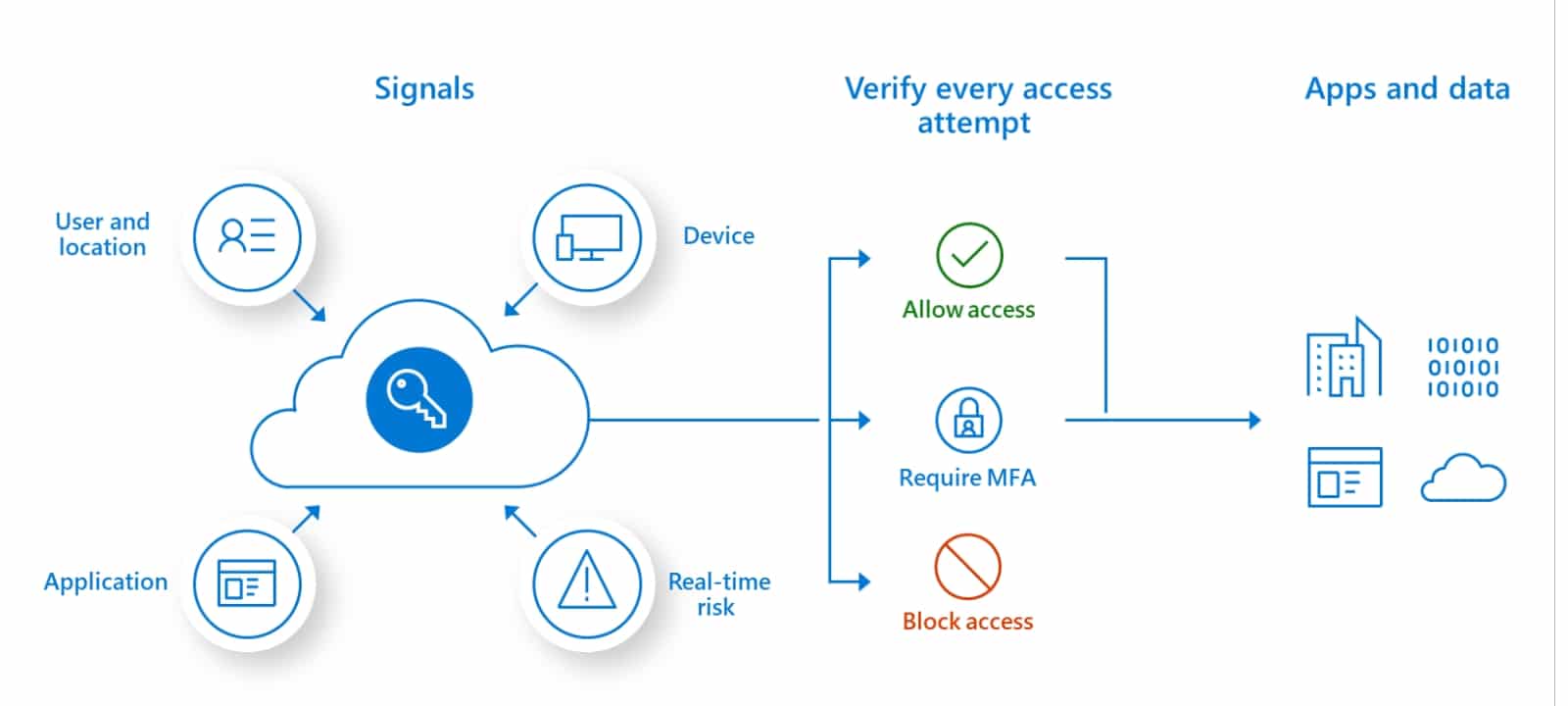

Опытные финансовые институты сейчас выходят за рамки этой парадигмы и используют современный подход к кибербезопасности – модель Zero Trust. Основной ее принцип заключается в том, чтобы не доверять никому – «ни своим, ни чужим» по умолчанию и требовать строгой проверки каждого человека или устройства перед предоставлением ему доступа.

Защита по периметру по-прежнему важна, но вместо того, чтобы вкладывать все больше и больше инвестиций в более крепкие «стены» и широкие «рвы», модель Zero Trust использует более продуманный подход к управлению доступом к личностям, данным и устройствам внутри пресловутого замка. Таким образом, независимо от того, действует ли инсайдер злонамеренно или неосторожно, или же скрытые злоумышленники проходят через стены замка – в любом случае автоматический доступ к данным будет заблокирован.

Ограничения «замкового» подхода

Когда речь идет об охране современного цифрового имущества предприятия, замковый подход имеет серьезные ограничения, поскольку появление киберугроз значительно повлияло на такие понятия как «охрана» и «защита». Крупные организации, в том числе банки, работают с разрозненными сетями данных и приложений, доступ к которым имеют сотрудники, клиенты и партнеры «вживую» или онлайн. Это затрудняет охрану периметра замка. И даже если «ров» эффективен и препятствует попаданию внутрь врагов, он мало что даст в случае с пользователями со скомпрометированной идентичностью или другими внутренними угрозами, которые скрываются в стенах замка.

Приведенные ниже примеры являются источниками риска и часто становятся серьезной угрозой для банков, которых полагаются на один лишь «замковый» подход к безопасности:

- единый ежегодный пересмотр прав сотрудников на доступ к приложениям;

- неоднозначные и противоречивые политики прав доступа зависят от усмотрения менеджера;

- чрезмерное использование привилегированных учетных записей администратором;

- данные о клиентах хранятся на нескольких файловых ресурсах и мало кому известно, кто имеет к ним доступ;

- чрезмерная зависимость от паролей для аутентификации пользователей.

- отсутствие классификации данных и отчетности по ним;

Также в зону риска входит частое использование флэш-накопителей с USB-интерфейсом для передачи файлов, которые содержат конфиденциальные данные.

Как модель Zero Trust расширяет возможности банкиров и клиентов?

Преимущества подхода с нулевым доверием очевидны, и все больше примеров из реальной жизни показывают, что этот подход мог бы предотвратить сложные кибератаки. Однако сегодня многие банки по-прежнему придерживаются практики, которая отличается от принципов Zero Trust.

Принятие модели Zero Trust может помочь банкам укрепить свои позиции в области безопасности, чтобы они могли уверенно поддерживать инициативы, которые дают сотрудникам и клиентам большую гибкость. Например, руководители банков хотели бы отвлечь своих клиентов, например, менеджеров по связям с клиентами или финансовых консультантов, от своих рабочих столов для встречи с клиентами вне помещений банка. Сегодня многие финансовые учреждения поддерживают такую гибкость с помощью аналоговых инструментов, таких как распечатки на бумаге или представление собственных адвокатов. Тем не менее, как сотрудники банка, так и клиенты ожидают более динамичного распоряжения данными в режиме онлайн.

Банки, которые полагаются на «замковый» подход к безопасности, не решаются распространять данные за пределами физической сети. Таким образом, банкиры и финансовые консультанты могут использовать динамические модели проверенных и инвестиционных стратегий только в том случае, если их встречи с клиентами проводятся в помещении.

Исторически сложилось так, что банкирам или финансовым консультантам было трудно обмениваться обновлениями моделей онлайн или активно сотрудничать с другими банкирами или трейдерами, по крайней мере, без VPN. Тем не менее, эти возможности являются важной движущей силой обоснованных инвестиционных решений и залогом удовлетворенности клиентов. Модель Zero Trust позволяет менеджеру или аналитику получать информацию от поставщиков рыночных данных, объединять их с собственными моделями и динамически работать в различных клиентских сценариях вне зависимости от времени и места расположения.

Хорошей новостью в данном случае является то, что наступает новая эра в развитии интеллектуальной безопасности, основанная на облачной архитектуре и Zero Trust.

Microsoft 365 помогает преобразовать систему безопасности банков

С помощью Microsoft 365 банки могут предпринять немедленные шаги к обеспечению безопасности Zero Trust, применив три ключевые стратегии:

- Идентификация и аутентификация. Прежде всего, банки могут быть уверенными, что пользователи являются теми, кем они себя называют, и предоставлять доступ в соответствии с этим правилом. С помощью Azure Active Directory (Azure AD) банки могут использовать единый вход (SSO), чтобы позволить аутентифицированным пользователям подключаться к приложениям из любого места.

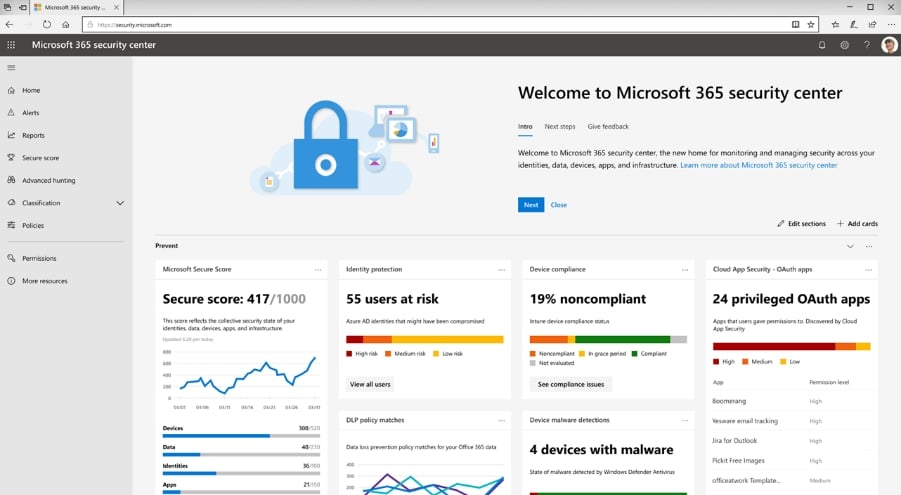

- Защита от угроз. С помощью Microsoft 365 банки также могут повышать свои возможности по защите, обнаружению и реагированию на атаки с помощью встроенной и автоматизированной системы безопасности Microsoft Threat Protection. Она использует один из крупнейших в мире детекторов угроз, который доступен в Microsoft Intelligent Security Graph, а также усовершенствованную автоматизацию на основе искусственного интеллекта (AI). Это улучшает идентификацию и скорость реагирования на инциденты, позволяя группам безопасности точно, эффективно и быстро устранять угрозы. Центр безопасности Microsoft 365 предоставляет собой специализированное рабочее пространство для управления и использования всех преимуществ интеллектуальных решений безопасности Microsoft 365 для управления, идентификации, доступа, защиты от угроз, защиты информации и контроля за безопасностью.

- Защита информации. В то время, как система идентификации и устройства являются основными векторами уязвимости для кибератак, киберпреступники в конечном итоге хотят заполучить данные. С помощью Microsoft Information Protection банки могут улучшить свою защиту конфиденциальной информации, где бы она ни находилась.

Microsoft 365 помогает упростить управление безопасностью в современной архитектуре Zero Trust, используя наглядность, масштаб и интеллект, необходимые для борьбы с киберпреступностью. Обдумывая, как защитить свой современный «замок», стоит учесть, что среда Zero Trust оптимальна в случае с любыми современными угрозами кибербезопасности. Она обеспечивает оперативный контроль за тем, кто имеет доступ, к чему, где и когда, а также должен ли он вообще его иметь.